Saga malware-ul pe Android continuă cu episodul Gooligan. Conform unui raport Check Point, acest nou malware a infectat deja peste 1 milion de aparate și continuă infecția cu aproximativ 13000 pe zi. Aparatele țintite sunt cele care folosesc Android 4, 5 și 6 (Jelly Bean și Kit Kat, Marshmallow) iar modalitatea de infectare este dată de un exploit pe o vulnerabilitate cunoscută. Foarte important de reținut este că până acum multiplicarea se face prin aplicații populare din Google Store. Mai mult de jumătate din infecții sunt în Asia.

Din cele 1 milion de aparate, doar 9% sunt din Europa, așa că teoretic pericolul nu e foarte mare.

Aplicațiile identificate de Check Point prin care Gooligan se răspândește sunt:

- Perfect Cleaner

- Demo

- WiFi Enhancer

- Snake

- gla.pev.zvh

- Html5 Games

- Demm

- memory booster

- แข่งรถสุดโหด

- StopWatch

- Clear

- ballSmove_004

- Flashlight Free

- memory booste

- Touch Beauty

- Demoad

- Small Blue Point

- Battery Monitor

- 清理大师

- UC Mini

- Shadow Crush

- Sex Photo

- 小白点

- tub.ajy.ics

- Hip Good

- Memory Booster

- phone booster

- SettingService

- Wifi Master

- Fruit Slots

- System Booster

- Dircet Browser

- FUNNY DROPS

- Puzzle Bubble-Pet Paradise

- GPS

- Light Browser

- Clean Master

- YouTube Downloader

- KXService

- Best Wallpapers

- Smart Touch

- Light Advanced

- SmartFolder

- youtubeplayer

- Beautiful Alarm

- PronClub

- Detecting instrument

- Calculator

- GPS Speed

- Fast Cleaner

- Blue Point

- CakeSweety

- Pedometer

- Compass Lite

- Fingerprint unlock

- PornClub

- com.browser.provider

- Assistive Touch

- Sex Cademy

- OneKeyLock

- Wifi Speed Pro

- Minibooster

- com.so.itouch

- com.fabullacop.loudcallernameringtone

- Kiss Browser

- Weather

- Chrono Marker

- Slots Mania

- Multifunction Flashlight

- So Hot

- HotH5Games

- Swamm Browser

- Billiards

- TcashDemo

- Sexy hot wallpaper

- Wifi Accelerate

- Simple Calculator

- Daily Racing

- Talking Tom 3

- com.example.ddeo

- Test

- Hot Photo

- QPlay

- Virtual

- Music Cloud

Unele dintre cele de mai sus sunt destul de folosite și la noi.

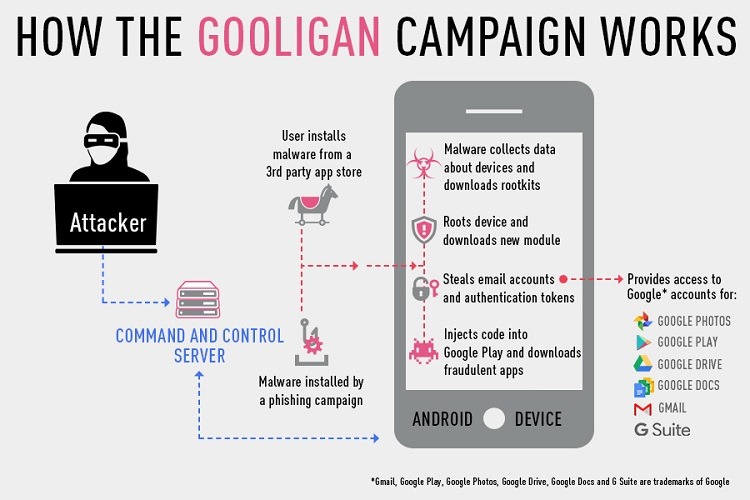

După cum spuneam, vulnerabilitatea folosită de Gooligan pentru a obține accesul cu drepturi de administrator pe aparate este CVE-2013-6282, una veche de 3 ani, legată de o problemă de validare a adreselor de memorie din kernel-ul Linux.

Odată ce e obținut accesul cu drepturi depline pe aparat, malware-ul compromite token-ul de autorizare pentru contul Google și apoi poate să acceseze fără restricție GMAIL, Drive și Photos.

Conform Google, malware-ul nu poate accesa mesajele personale sau fișiere – asta în urma scanării de către Google a fișierlor și email-urile aparatelor afectate. VĂ ÎNTREBAȚI CUM? Păi … i-ați dat acces lui Google la toate chestiile voastre de pe smartphone și din cloud, iar accesul Google pe orice Android e o chestie trivială, dacă își dorește.

Tot conform Google, scopul campaniei Gooligan este să se genereze review-uri pozitive pentru anumite aplicații din Google Play – în loc să fure datele, malware-ul instalează aplicații din Play Store și pe urmă lasă review-uri și note bune.

Asta nu înseamnă că trebuie să stați liniștiți. Dacă aveți vreuna din aplicațiile afișate mai sus, ar fi bine să vă verificați contul cu ajutorul instrumentului pus de la dispoziției de Check Point aici.

Sper să nu vă regăsiți conturile acolo, dar dacă o faceți atunci recomandarea este să faceți un factory reset la Android și să vă schimbați rapid parola pe contul de GMAIL.