Nu stiu ce e mai înfricoșător: că un guvern a decis că merită să depună efort financiar și uman ca să infecteze și să viruseze o companie de securitate, sau că unul din liderii în tehnologia securității a avut în propria rețea un virus ce a stat nedetectat timp de câteva luni?

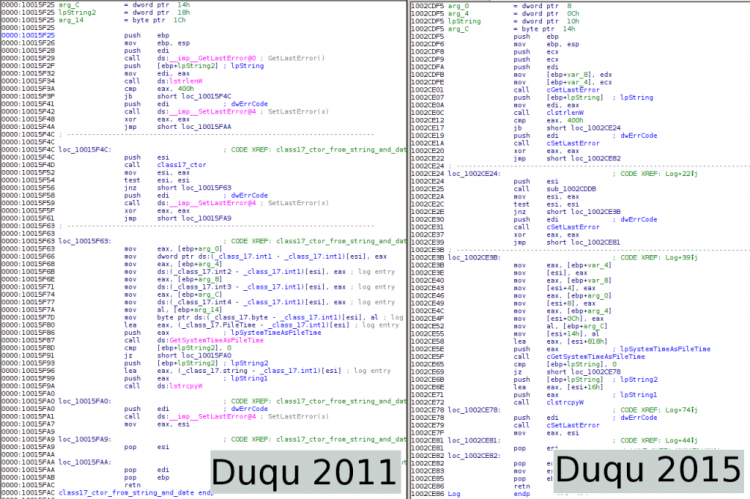

Ieri am aflat ca s-a descoperit o nouă variantă a malware-ului Duqu care a stat la baza unuia dintre cele mai complexe atacuri cibernetice desfășurate în ultimii ani și pentru care s-au cheltuit extrem de multe resurse (milioane de USD). Pe baza analizei Kaspersky Labs și Symantec, malware-ul Duqu 2.0 pare să fie făcut de același grup infracțional (ce aparține unui guvern, probabil Israel) care a stat la baza Duqu, instrumentul cu care au fost atacate ținte din Ungaria, Iran și Sudan și care are multe similarități cu Stuxnet, arma digitală folosită pentru sabotarea programului nuclear al Iranului.

Tot respectivul grup este responsabil și de programul de supraveghere Flame, ce a infectat zeci de victime prin atacul Gauss, cu ținte din lumea politică și de afaceri la nivel mondial.

Poate că până aici lucrurile nu par a fi surprinzătoare: știm deja că SUA, Israel, Marea Britanie, China și Germania au activități serioase în domeniul atacurilor cibernetice și fac asta în mod constant. Dar dacă aducem în ecuație faptul că Duqu 2.0 a fost descoperit de Kaspersky Labs chiar în propria rețea, atunci situația capătă o nouă dimensiune, nu?

Duqu 2.0: ce este, cum se manifestă

Atacul Duqu 2.0 asupra Kaspersky Labs a fost unul coordonat cu precizie și a pornit prin infectarea unui angajat din zona Asiei, ce avea totuși sistemul updatat cu toate patch-urile de securitate, cu un email momeală. De acolo infecția s-a putut răspândi prin folosirea unor vulnerabilități 0 day (cel puțin trei) care abia acum au fost detectate și remediate, unul dintre ele pe protocolul Kerberos – așa s-au putut obține drepturi elevate pe server-ul ce funcționa ca și domain controller. Toolkit-ul Duqu 2.0 a avut un pachet de 19 MB cu o grămadă de plugin-uri pentru furt de date și operații de recunoaștere și cartografiere a rețelei.

Toate erau stocate și folosite din memoria sistemelor infectate (se folosea un alt exploit 0 day ce încărca malware-ul în kernel mode, exploit ce abia de curând a fost remediat de Microsoft) și nu de pe disc, dovadă că cei care au creat platforma au avut mare încredere în ea că va funcționa fără probleme. Nimic (sau aproape nimic) nu a fost stocat pe discurile sistemelor, toate urmele fiind șterse. Și nu toate sistemele primeau întregul pachet Duqu 2.0 – unele aveau doar un backdoor folosit pentru investigare și, în momentul în care un sistem interesant era detectat, abia atunci era aplicat pachetul complet.

Pentru a preveni totuși situațiile în care un sistem infectat era repornit și se pierdea tot pachetul malware din memorie, un sistem terț din rețea era folosit pe post de sistem principal. Acesta verifica prezența malware-ului pe ținte și dacă acesta nu mai era, abia atunci era reinstalat (tot în memorie).

Comunicarea către exterior era realizată tot prin sistemul de ”bază”, care dacă primea un mesaj cu “romanian.anti-hacker” sau “ugly.gorilla” de la un IP din Brazilia sau Jakarta, se activa și adăuga respectiva adresă în white list. Și se putea începe comunicarea, limitată, prin sesiuni securizate doar de la mașina ce acționa ca și ”bază”.

Nu toate modulele din componența pachetului de 19 MB al Duqu 2.0 au putut fi decriptate și analizate. Unele au funcția de identifica și cartografia rețelele și sistemele detectate, altele iau parole și alte elemente de autentificare, preiau capturi de ecran, citesc și scriu mesaje email, introduc informații în documente text sau imagini. Modulele pot infecta versiuni de x32 și x64 de Windows, dar deocamdată nimic despre sistemele MacOS sau Linux.

Costin Raiu șeful Global Research and Analysis Team de la Kaspersky Labs spune: ”codul folosit în aceast atac este cel mai bun pe care l-am văzut vreodată. Este extrem de bine scris, aproape fără greșeală”.

Extragerea datelor din rețeaua Kaspersky s-a făcut prin integrarea lor în interiorul unor imagini goale.

Infecția Duqu 2.0 din interiorul rețelei Kaspersky a fost detectată de un inginer care pusese la lucru un nou produs la care lucra Kaspersky Labs. Fiind detectat trafic anormal de pe un server s-a pornit o investigație specială care în final a dus la identificarea Duqu 2.0.

Etică

Până la urmă Kaspersky Labs nu era obligată să facă public atacul. Ar fi putut ușor să zică că au descoperit malware-ul într-o rețea (nu a lor) și să ofere datele extrase din analiză – de altfel nu numai în rețeaua Kaspersky a fost descoperit malware-ul Duqu 2.0. Un număr mare de hoteluri și locații de conferință în care veneau membri ai Consiliului de securitate al națiunilor unite au fost infectate. Au avut curajul să iasă în față și să spună clar că au fost infectați și că infecția a stat nedetectată câteva luni bune. E nevoie de curaj și responsabilitate să faci asta, cu atât mai mult cu cât e în joc reputația lor.

De ce au ales calea asta? Eugene Kaspersky spune simplu în articolul scris pe Forbes:

”Nu am crezut niciodată că trebuie să ne așteptăm la un un atac cibernetic de spionaj industrial care să apară la ușa noastră”.

Motivele din spatele atacului? În primul rând cred că ar putea fi o campanie de discreditare a imaginii Kaspersky – tu ca și companie ce oferă soluții de securitate să ai o problemă internă pe care să nu o vezi, nu dă bine la public.

Sau poate că vorba despre spionaj industrial: Kaspersky are un istoric foarte bun în ceea ce privește demascarea atacurilor generate de aceiași grupare, atacuri ce au avut impact puternic în economia mondială.

”Poate că i-am făcut cuiva viața neplăcută prin expunerea malware-ului creat de ei și au venit să se răzbune. Dacă așa este, atacatorii au greșit: acum știm cum să detectăm o nouă generație de malware. Și ei trebuie să își reconsidere planurile pentru că am dezvăluit întregii industrii IT platforma pe care o foloseau. Iar la nivel moral, ”succesul” lor nu e deloc o recompensă bună pentru banii publici investiți în acest proiect” spune in continuare Eugene Kaspersky.

Poate că mulți se vor gândi simplu: Kaspersky, lider în tehnologia securității a fost ”spart”. De ce aș mai avea încredere în ei?

Ei bine, eu nu pot să vă răspund la întrebarea asta. Pot doar să vă mai spun ceea ce îmi spuneau la un moment dat oameni ce lucrează în securitatea IT: ”Aici totul ține de încredere. Ai încredere în compania X și produsul Y, atunci îl folosești. Restul nu contează”.

Eu am încredere în Kaspersky. Am avut din 1999 de când am început să le folosesc produsele și voi continua să am pentru că sunt cei care în mod constant expun lumii probleme și dau și soluții. În 15 ani de când le folosesc soluțiile nu am avut niciodată probleme cu malware-ul și am fost în situații limită de foarte multe ori – combinația de precauție și soluția Kaspersky de securitate m-a ajutat și sunt sigur că o să mă mai ajute.

Dar la final problema cea mai mare nu e că a fost Kaspersky Labs infectat. Este că un guvern (Israel) sau o combinație de guverne (SUA, UK, Germania) au decis că merită să investească o grămadă de bani și, în cele din urmă, să sacrifice o platformă ce li s-a dovedit extrem de utilă, ca să vadă cum funcționează sistemul Kaspersky. Poată că și-au atins scopul și au luat ceea ce vroiau, sau poate că nu. Dar cei de la Kaspersky ar trebui să fie mândri că cineva a depus atât de mult efort ca să îi compromită, dovadă că au fost considerați ”periculoși”. Iar asta e o carte de vizită bună.

Și dacă o companie de securitate nu poate scăpa de un astfel de atac, ce șanse avem noi sau companiile la care lucrăm? Daca cineva ne-a pus gând rău, nu prea avem ce face.

Eugene Kaspersky și Kaspersky Labs au dat dovadă de curaj și responsabilitate atunci când au ieșit în fața publicului și au declarat că au fost victima acestui atac. Pentru asta merită felicitări.

”Oricum, nu contează care au fost motivele din spatele acestui atac, băieții răi au pierdut o platformă de atac scumpă și foarte eficientă, la care au lucrat mulți ani. Mă bucur că am reușit să facem lumea digitală puțin mai bună, pentru că la final ”salvarea lumii” este misiunea și motto-ul nostru”

Eugene Kaspersky, 2015

Voi ce părere aveți despre toată această poveste?

@MIhai, mircea

Eu va multumesc pentru aprecieri si mi-ar fi de folos orice fel de feedback.

Continui sa fac exact ceea ce faceam si cand eram la CHIP – imi pare foarte rau ca o gramada de articole faine pe teme de securitate s-au pierdut odata cu scufundarea site-ului chip de catre management.

Daca ar fi fost online puteam sa dau direct din articol link-uri pe subiecte similare tratate acum 4-5 ani.

Dubios de bun articol pentru un site de care aud prima data. Sincere felicitari 🙂

Hai sa spunem ca domnul Ionut Balan (si nu numai), are ceva antecedente in scrierea de articole bune…