Era o vreme când multă lume se uita cu admirație la chinezii de la OnePlus și la îndrăzneala acestora de a aduce pe piață aparate cu aspect interesant, performanțe de top la prețuri atractive. Cumva mi se pare că vremea asta a trecut, mai ales că în ultima perioadă apar vești tot mai puțin îmbucurătoare legate de securitatea acestor aparate. După ce luna trecută vă spuneam că utilizatorii de OnePlus sunt spionați azi avem o veste la fel de rea …

Se pare că toate aparatele OnePlus au ascuns un backdoor care permite activarea contului root (cel cu drepturi complete pe sistem) fără ca măcar să fie nevoie de deblocarea bootloader-ului și instalarea vreunei alte aplicații.

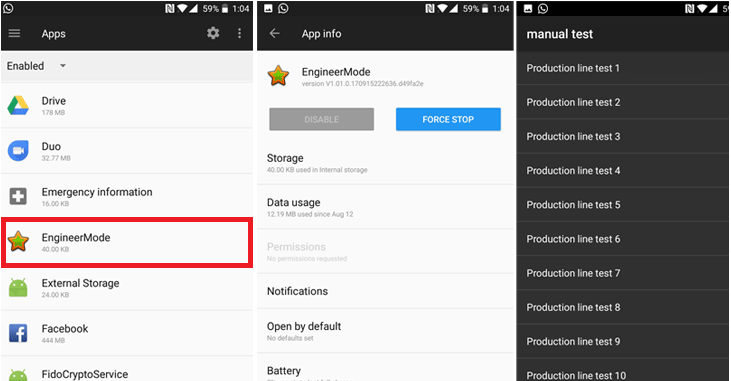

Un utilizator a descoperit că (aproape) toate aparatele OnePlus care au OxygenOS au pe ele un backdoor ce permite unui atacator obținerea de drepturi complete pe aparat. Aplicația în cauză este soluția de diagnosticare “EngineerMode“, făcută de Qualcomm și care ”a rămas” pe majoritatea aparatelor OnePlus. Poate în ideea de a permite utilizatorilor să testeze componentele sau poate … tocmai pentru a oferi accesul de la distanță.

EngineerMode poate să fie găsită pe majoritatea modelelor OnePlus, incluzând aici OnePlus 2, 3, 3T și chiar noul OnePlus 5. Dacă sunteți posesor de OnePlus, atunci puteți verifica singuri dacă aveți EngineerMode – mergeți în settings, aplicații și apoi activați show system apps. Sunt șanse mari ca EngineerMode să fie acolo.

Utilizatorul care a descoperit EngineerMode ne spune că ”DiagEnabled” permite conectarea pe aparat cu parola ”Angela”, oferind drepturi complete (root). Cine reușește asta poate să facă o grămadă de lucruri urâte pe telefon, inclusiv să instaleze alte aplicații care pot monitoriza activitatea și fura date personale. Odată instalată cu drepturi complete, un astfel de malware poate sta nedectat mult și bine.

În principiu, puteți să vă protejați dacă rulați comanda

“setprop persist.sys.adb.engineermode 0” and “setprop persist.sys.adbroot 0” or call code *#8011#

într-un shell ADB (trimiterea comenzii într-un shell ADB presupune legarea aparatului de PC, activarea USB Debugging, punerea driver-elor necesare și abia ulterior deschiderea conexiunii).

Acum faptul că există această oportunitate s-ar putea să facă fericiți anumiți utilizatori. Nu este neapărat un pericol iminent, dar în combinație cu celelalte probleme detectate nu face decât să ne întărească convingerea că produsele care vin din China trebuie tratate cu o atenție sporită din punct de vedere securitate.

De asta și am recomandat mereu ca cei ce iau Xiaomi sau OnePlus să instaleze imediat ROM-uri personalizate și să scape de setările ”default” ale aparatelor. Un ROM custom are măcar posibilitatea de a fi testat și verificat de alți entuziaști și șansele ca probleme de acest fel să fie descoperite sunt foarte mari.

Oricum, păcat. Produsele OnePlus erau interesante.

via THN